Умный дом уже давно перестал быть игрушкой гиков: камеры, розетки, датчики протечек, роботы‑пылесосы, голосовые колонки — всё это стало бытовой нормой. Проблема в том, что уровень безопасности у таких устройств часто ближе к детской игрушке, чем к корпоративной системе. Производители экономят на защите, пользователи ленятся менять настройки по умолчанию, а атакующие этим активно пользуются. Дальше — разберёмся, чем реально рискует владелец умного дома и что можно сделать, чтобы гаджеты не превратились в точку входа к вашим деньгам и личной жизни.

Чем умный дом опаснее обычной квартиры

Классическая квартира защищена дверью, замком и, в лучшем случае, сигнализацией с датчиками. В умном доме «дверей» десятки: каждый Wi‑Fi‑выключатель, IP‑камера, колонка или «умный» телевизор открывает дополнительный вектор атаки. По данным аналитиков, к 2024 году среднестатистический дом в развитых странах имеет 15–20 подключённых устройств, а в «продвинутых» — 30 и более. Уязвимость любого из них может позволить злоумышленнику просматривать видео с камер, подменять сценарии автоматизации или использовать ваш роутер как плацдарм для атак на другие сети.

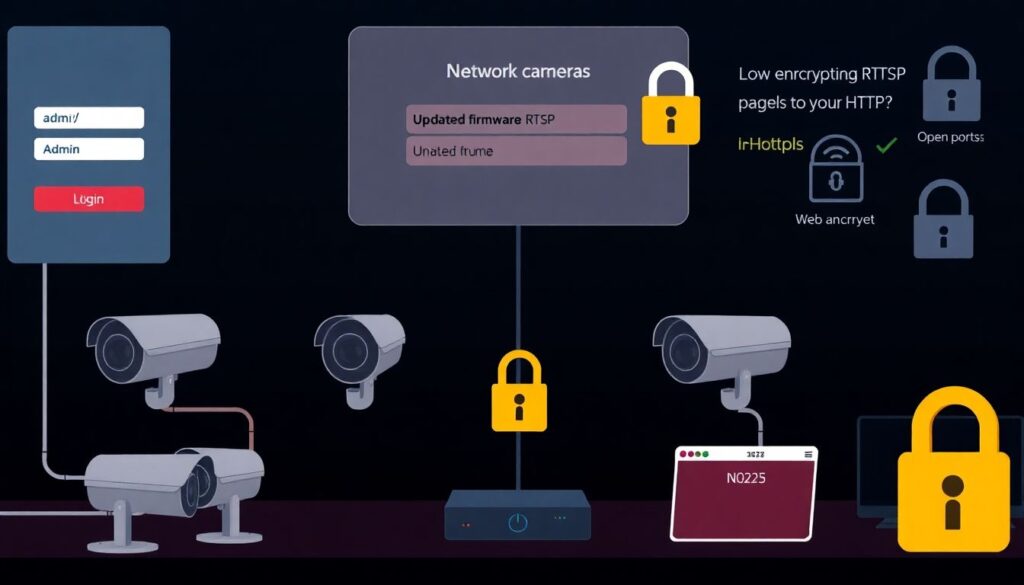

Типичные уязвимости: от камеры до чайника

Самые частые проблемы звучат банально: стандартные пароли вида admin/admin, устаревшая прошивка и открытые внешнему миру порты. Например, многие дешёвые камеры до сих пор работают по небезопасному протоколу RTSP без шифрования, а веб‑панели управления доступны по HTTP. В 2023‑м исследователи показали, что у ряда популярных видеонянь вообще отсутствовала проверка подлинности серверов, и устройство спокойно отправляло видеопоток на любой «похожий» адрес. Ничуть не лучше дела у «умных» розеток: они часто используют жестко зашитые в прошивку ключи, которые легко извлекаются и позволяют управлять устройствами массово.

Реальные кейсы атак на умный дом

Один из типичных кейсов: семья ставит недорогую Wi‑Fi‑камеру, оставляет пароль по умолчанию и включает удалённый доступ. Через пару недель кто‑то замечает, что камера иногда «самопроизвольно» поворачивается. Позже выясняется, что устройство попало в публичный список камер с открытым доступом, который собирают сканеры наподобие Shodan. В другом случае владелец загородного дома интегрировал ворота и освещение в единую систему с удалённым управлением и опубликовал в GitHub пример конфигурации, случайно оставив действующий токен. Через несколько дней ночью сработали сценарии открытия ворот и отключения света — неизвестные просто протестировали, что доступ работает, и тихо уехали.

Базовая гигиена: что нужно сделать в первый день

Перед тем как подключать любую «умную» вещь, стоит воспринимать её как мини‑компьютер, который нужно настроить, а не просто включить в розетку. Сразу после распаковки: меняем стандартный пароль, отключаем функции удалённого доступа, которыми не планируем пользоваться, и обновляем прошивку до последней версии. Желательно зарегистрировать отдельный аккаунт под умный дом, не связанный с основным почтовым ящиком или рабочим профилем. По статистике нескольких крупных утечек, до 60–70 % компрометаций аккаунтов происходят из‑за повторного использования одного и того же пароля, поэтому изоляция учётных записей здесь критична не меньше, чем для банковских сервисов.

Сегментация сети и отдельный Wi‑Fi для гаджетов

Самая недооценённая мера защиты — разделение сети. Идея простая: ваши ноутбуки и телефоны живут в одной подсети, а весь IoT‑зоопарк — в другой, с минимальными правами. Большинство современных роутеров позволяют создать гостевую сеть с отдельным паролем и ограниченным доступом к локальным ресурсам. Сценарий «камера взломана, а с неё атакуют рабочий ноутбук с корпоративной почтой» в этом случае сильно усложняется. В идеале умным устройствам нужен только выход в интернет и доступ к хабу, но не ко всей домашней сети. Это снижает риски даже в ситуации, когда производитель выпустил откровенно дырявый продукт и не собирается его исправлять.

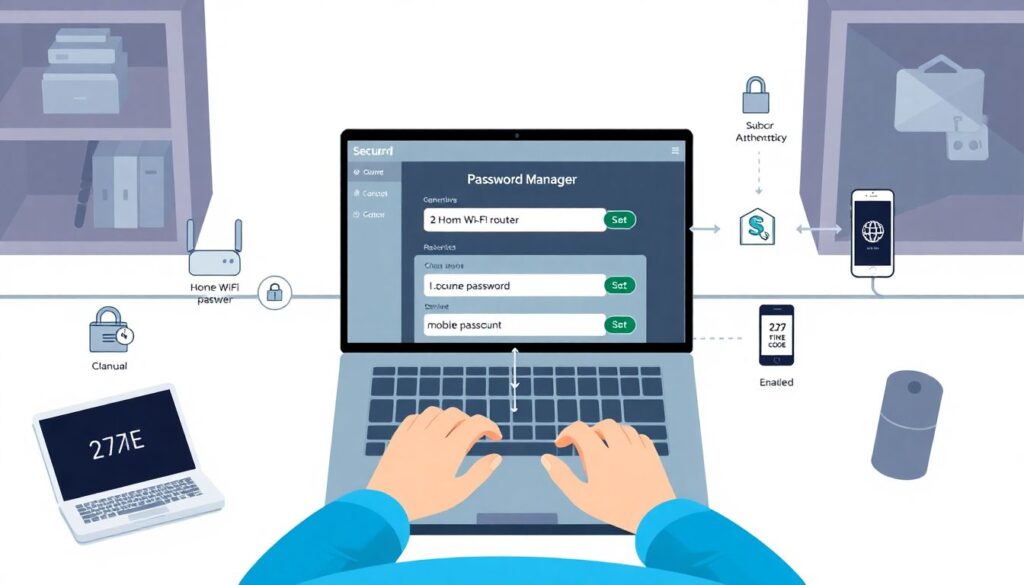

Пароли, двухфакторка и менеджеры паролей

Безнадёжно использовать один и тот же пароль для роутера, облака производителя и аккаунта в приложении. Оптимально — применять менеджер паролей и генерировать для каждого сервиса уникальную комбинацию длиной не менее 12–16 символов. Обязательно включайте двухфакторную аутентификацию везде, где она есть: большинство крупных экосистем умного дома (Google Home, Apple, Samsung, Xiaomi) уже поддерживают 2FA. В реальных инцидентах с захватом управления колонками и камерами часто выясняется, что «взлом» был не техническим, а социальным — злоумышленник просто подобрал пароль, украденный ранее на другом сайте, где пользователь регистрировался с той же почтой.

Обновления прошивки и «смерть» устройств

Новость, которую не любят владельцы гаджетов: производитель не обязан обновлять ваш девайс бесконечно. Для бюджетных устройств срок «поддержки» иногда ограничивается 1–2 годами, после чего уязвимости так и остаются неисправленными. В 2022–2023 годах несколько популярных брендов камер и маршрутизаторов официально признали прекращение выпуска патчей, хотя активные эксплойты для них уже циркулировали. Поэтому при покупке смотрите не только на цену и красивые сценарии, но и на политику обновлений: наличие OTA‑обновлений, changelog на сайте, скорость реакции на найденные баги. Умный дом, в котором половина устройств «мертвые» по безопасности, превращается в минное поле.

Облачные сервисы производителей и утечки данных

Большинство устройств умного дома завязаны на облако вендора: туда уходят логи, настройки, иногда — голосовые команды и фрагменты видео. В 2019–2023 годах несколько крупных производителей умных камер и домофонов становились фигурантами расследований из‑за утечек архива видеозаписей и несанкционированного доступа сотрудников к данным клиентов. Перед привязкой дома к облаку посмотрите, какие именно данные отправляются на сервер, и можно ли ограничить их передачу. Важно понимать: даже если канал шифруется, информация всё равно оседает в инфраструктуре компании, а значит зависит от её зрелости в области безопасности и от того, как она реагирует на инциденты.

Голосовые ассистенты, колонки и телевизоры

С колонками и Smart TV риск смещается от «взломают и выключат свет» к «будут слушать и анализировать». Практически все голосовые ассистенты используют модель постоянного ожидания активационной фразы; часть аудио до и после ключевого слова может отправляться на сервера для улучшения распознавания. Скандалы с разбором фрагментов диалогов подрядчиками уже случались у нескольких крупных компаний. Плюс Smart TV нередко приходят с включённой телеметрией, рекламными идентификаторами и весьма навязчивыми соглашениями. Минимум, что стоит сделать, — пересмотреть настройки конфиденциальности, отключить ненужные микрофоны и запретить персонализированную рекламу, если такая опция доступна в меню устройства.

Технический блок: как проверить безопасность своей сети

«`text

1. Зайдите в веб‑интерфейс роутера и посмотрите список подключённых устройств.

Если видите непонятные имена или MAC‑адреса — это повод сменить пароль Wi‑Fi.

2. Проверьте, не проброшены ли наружу порты:

– включите на роутере UPnP только при реальной необходимости;

– воспользуйтесь онлайн‑сканером портов (например, от известного производителя антивируса).

3. Убедитесь, что для админ‑панели роутера:

– изменён логин/пароль по умолчанию;

– отключён доступ с внешнего интернета (Remote Management / WAN Access).

4. Для камер и NVR проверьте, используются ли HTTPS и сложные пароли,

а поток видео не доступен напрямую без аутентификации.

«`

Что делать, если умный дом уже взломали

Если вы замечаете странное поведение устройств — самопроизвольные перезагрузки, повороты камер, изменение сцен освещения, — первым шагом будет физическое отключение подозрительного гаджета от сети. Далее — смена паролей ко всем связанным аккаунтам и Wi‑Fi, проверка настроек роутера и сброс взломанного устройства к заводским настройкам с последующей перепрошивкой. В ряде кейсов, когда камера или колонка явно управлялась извне, разумнее вообще вывести её из эксплуатации, особенно если производитель давно не выпускает обновления. Если к умному дому привязаны банковские приложения или платёжные сценарии, имеет смысл уведомить банк и проверить историю операций.

Краткий чек‑лист безопасности умного дома

В идеале безопасность умного дома должна стать таким же ритуалом, как смена фильтра в очистителе воды. Перед покупкой проверяем репутацию бренда и наличие обновлений, при настройке — сразу меняем пароли, включаем 2FA и используем отдельную Wi‑Fi‑сеть для гаджетов. Периодически заходим в панель роутера, чтобы убедиться, что к сети не подключилось ничего лишнего, и раз в несколько месяцев проверяем, не появились ли новые версии прошивок. Не стоит гнаться за максимальной автоматизацией, если она требует избыточных прав: иногда проще нажать физическую кнопку, чем отдавать управление критичными функциями малоизвестному облачному сервису с туманной политикой безопасности.